Quando è stato scoperto il ransomware Venus?

Venus ransomware, noto anche come Goodgame, ha attirato l’attenzione dall’agosto 2022 ma i relativi campioni sono noti almeno dalla metà del 2021. Ci sono sufficienti marcatori e altri metadati presenti nei campioni di Venere per suggerire una genealogia con il ransomware Zeoticus, che risale all’inizio del 2020.

Un avviso del Dipartimento della salute e dei servizi umani degli Stati Uniti (HHS) ha avvertito che i criminali informatici dietro il ransomware Venus hanno preso di mira almeno un’entità sanitaria negli Stati Uniti, puntando in particolare ai server desktop remoti esposti pubblicamente.

Caratteristiche di Venus Ransomware

Venus ransomware è nella tradizione di quello che ora potrebbe essere definito il modello “legacy ransomware”: un file locker venduto su mercati clandestini come pacchetto autonomo piuttosto che su abbonamento o modello “ransomware-as-a-service”.

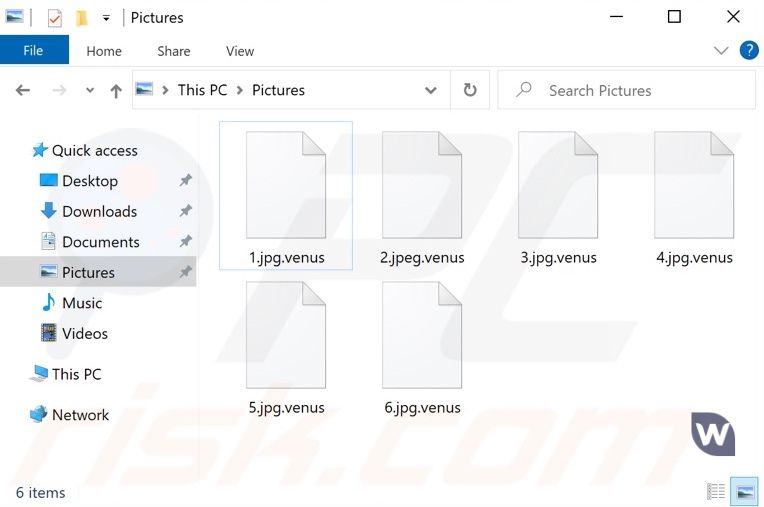

Questa tipologia di ransomware crittografa i file di dati, richiedendo il pagamento per la loro decriptazione, e modifica i loro nomi di file aggiungendo loro l’estensione .venus: se un file è rinominato foto-uno.jpg, dopo l’infezione di venus diventa foto-uno.jpg.venus.

Altre caratteristiche di Venus sono la rimozione dei registri, volumi di copie shadow e la disabilitazione di Data Execution Prevention.

Il pacchetto include un file binario compilato e l’accesso ai decryptor. A differenza dei più moderni schemi di estorsione dei dati, al momento non esistono siti pubblici di fuga di dati o metodi di doppia estorsione associati agli operatori di Venus ransomware. Una volta che la vittima è stata colpita da Venus, questo malware interrompe 39 processi associati ai server di database e applicazioni di Microsoft Office. Inoltre, Venus tenta di infiltrarsi nei servizi Desktop da remoto per avere accesso agli endpoint di destinazione.

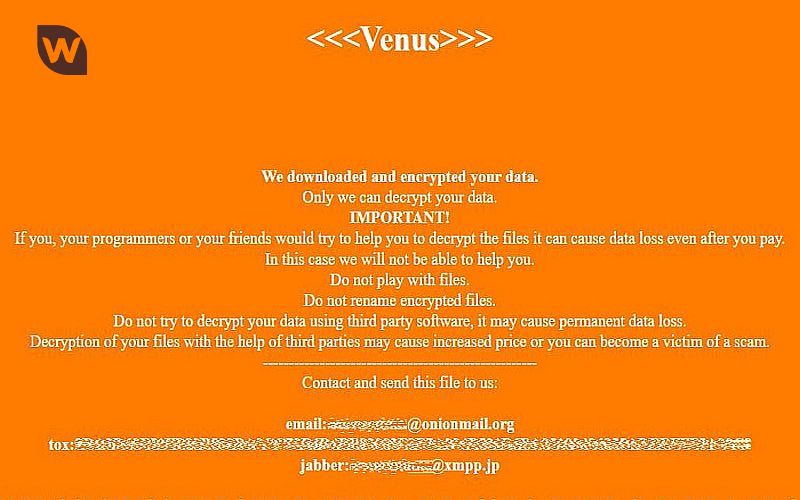

Panoramica delle note di riscatto

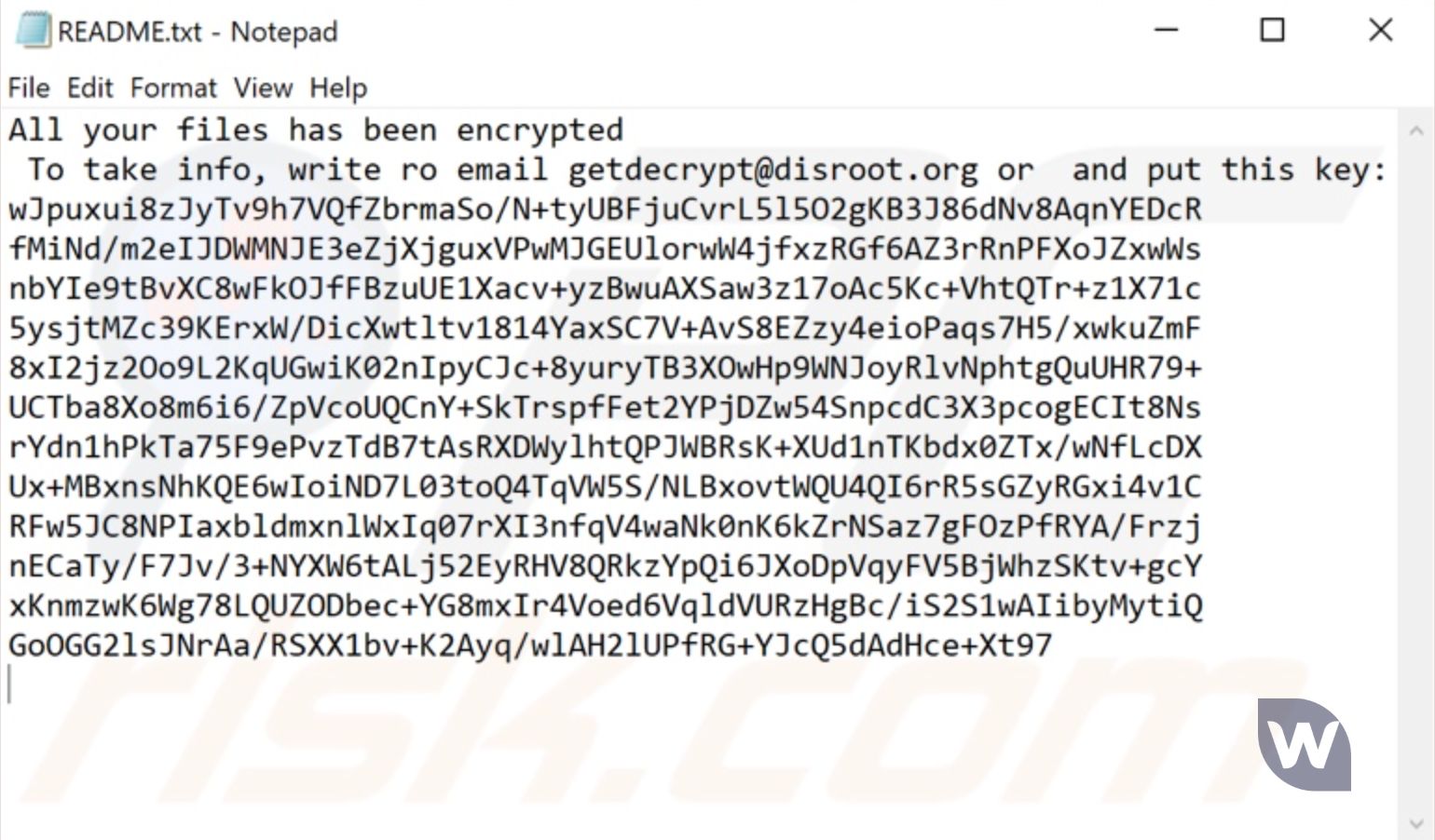

Di solito i cybercriminali di Venus sostituiscono lo sfondo del desktop e ricevono le istruzioni di decriptazione in un file rinominato README.txt (oppure “DECRYPTION_INSTRUCTIONS.txt”, “DECRYPT_FILES.html”). Il messaggio contenuto in questa nota varia a seconda di quale versione di Venus è stata utilizzata.

Generalmente, gli hacker intimano le vittime di mettersi in contatto con loro trasmettendo la chiave generata dalla nota. Addirittura, l’ultimo aggiornamento di Venus minaccia la pubblicazione dei dati se la vittima non li contatta entro 5 giorni dalla crittografia.

Sebbene una vittima, per paura di danni reputazionali, sia tentata di pagare il criminale informatico, è sempre consigliabile non farlo. Infatti, capita spesso che gli hacker non procedano alla decriptazione dei file anche a seguito del pagamento del riscatto, per cui oltre al danno della diffusione dei dati la vittima subisce anche un danno finanziario, mettendo anzi a rischio anche le proprie credenziali bancarie.

Come rimuovere il ransomware Venus e decrittografare

I dati criptati possono essere rimossi senza rivolgersi ai criminali medianti alcuni software di decriptazione, ma non ci sono garanzie che funzionino. La soluzione più efficace che permette di risparmiare tempo e denaro è quella di recuperare i dati tramite una copia di backup, sempre che siano conservati su una memoria esterna che non può essere stata infettata.

Va precisato, però, che prima di tentare il recupero dei dati senza l’aiuto degli hacker, è necessario rimuovere il virus attraverso strumenti di rimozione affidabili come Combo Cleaner di RCS LT oppure pyHunter 5 di EnigmaSoft Limited, strumenti che rimuovono tutti i file, le cartelle e le chiavi di registro di Venus Ransomware e prevengono infezioni future da simili Virus.

Per decriptare i file, è possibile ricorrere a decryptor automatici come Rakhni Decryptor oppure Dr.Web Rescue Space. I file criptati da Venus Ransomware possono essere recuparti cercando di ripristinare delle versioni precedenti, ad esempio:

- utilizzando l’opzione Versioni precedenti di Windows

- sul file infetto, cliccare col tasto destro e scegliere Proprietà.

- Selezionare la scheda Versioni precedenti.

- Scegliere una versione precedente al virus e cliccare Copia.

- Per ripristinare il file selezionato e sostituire quello esistente, cliccare il pulsante Ripristinare.

- Scaricando Shadow Explorer.

- Dopo aver scaricato ed eseguito il software, si vedrà l’elenco delle schermate di tutte le unità e le date in cui è stata creata la copia shadow.

- Selezionare l’unità e la data da cui si intende eseguire il ripristino.

- Cliccare col tasto destro sul nome di una cartella e selezionare Esportare.

- utilizzando Dropbox

- se utilizzi Dropbox, accedi al sito Web di DropBox e vai alla cartella che contiene i file crittografati.

- Cliccare col tasto destro sul file crittografato e selezionare Versioni precedenti

- Selezionare la versione del file che si intende ripristinare e cliccare sul pulsante Ripristinare.

Come proteggersi da attacchi ransomware

Per ridurre il rischio di infezione da Venus, gli esperti di sicurezza informatica raccomandano l’implementazione di soluzioni di sicurezza della posta elettronica, aggiungere banner alle e-mail provenienti da fonti esterne, disabilitare i collegamenti ipertestuali nelle e-mail e informarsi regolarmente sui principi di base dell’igiene delle informazioni e della sicurezza informatica.

Ecco un piano di difesa al Venus Ransomware.

- Utilizzare un software anti-ransomware: un esempio è ZoneAlarm by Check Point che consente il ripristino automatico dei file, protezione da sovrascrittura che ripristina immediatamente tutti i file crittografati, la protezione dei file che rileva e blocca le crittografie sconosciute.

- Eseguire regolarmente il backup dei file: è consigliabile il backup online poiché anche l’archiviazione locale (dischi rigidi, unità flash, SSD) può essere immediatamente infettata una volta collegata al pc

- Non aprire email spam e proteggere la casella di posta: gli allegati pericolosi alle email di phishing o spam sono ancora il canale più diffuso di ransomware. Per questo, è utile impostare filtri e regole antispam.